Кибербезопасность и искусственный интеллект — пожалуй, две самые горячие темы, связанные с развитием интернета последних лет. И если AI только переходит из будущего в настоящее, то цифровая безопасность давно стала частью нашей с вами повседневности.

"Каждую неделю мы фиксируем десятки попыток несанкционированного доступа к онлайн-проектам наших клиентов, — говорит руководитель центра кибербезопасности hoster.by Антон Тростянко. — Наш многолетний опыт обслуживания большей части сайтов страны говорит о том, что если вовремя не подумать о защите своего онлайн-проекта (не важно, говорим ли мы о крупном предприятии, микробизнесе или сайте региональной газеты), то проблемы с приставкой "кибер" становятся лишь вопросом времени".

Справка: hoster.by — один из крупнейших белорусских провайдеров хостинга и облачных решений, первый коммерческий аттестованный центр кибербезопасности (SOC) в стране. Оказывает услуги более чем 60% онлайн-проектов байнета.

Кого и как взламывают в Беларуси чаще всего

Какие онлайн-проекты больше всех подвержены кибератакам? Краткий ответ — любые. Но эксперты подчеркивают, что одна из самых актуальных целей — проекты, которые так или иначе собирают персональные данные своих пользователей. Это и интернет-магазины, и онлайн-сервисы, и образовательные платформы, страховые, медицинские компании и десятки других типов сайтов.

В случае успешной атаки владельцы таких онлайн-проектов оказываются в непростой ситуации. С одной стороны, они несут прямые репутационные и финансовые потери из-за самой утечки. Причем зачастую масштаб последствий становится понятным не сразу. Так, одним из набирающих обороты типов киберпреступлений является фишинг или рассылка мошеннических сообщений от лица компании по ее же заранее слитой базе. Доказано, что шанс перехода по фишинговой ссылке увеличивается в 10 раз, если получатель является клиентом компании, которая якобы прислала данное сообщение.

С другой стороны, может оказаться так, что пострадавшие от атаки компании не соблюдали требования закона о персональных данных: не обеспечили должный уровень защиты, собирали избыточную информацию и т.д.

"Как показывает практика, в том числе общение на образовательных встречах, которые организует hoster.by, многие владельцы онлайн-проектов работают не подозревая о своих нарушениях. Более того, даже не понимая, что простая форма обратной связи с номером телефона и адресом для доставки товара — это уже сбор персональных данных, который налагает определенные обязательства по их защите, — рассказывает Антон Тростянко. — В то же время есть и ряд положительных изменений. Самый главный — интернет-пользователи все более ответственно относятся к своим данным и менее охотно ими делятся. Особенно на сомнительных площадках".

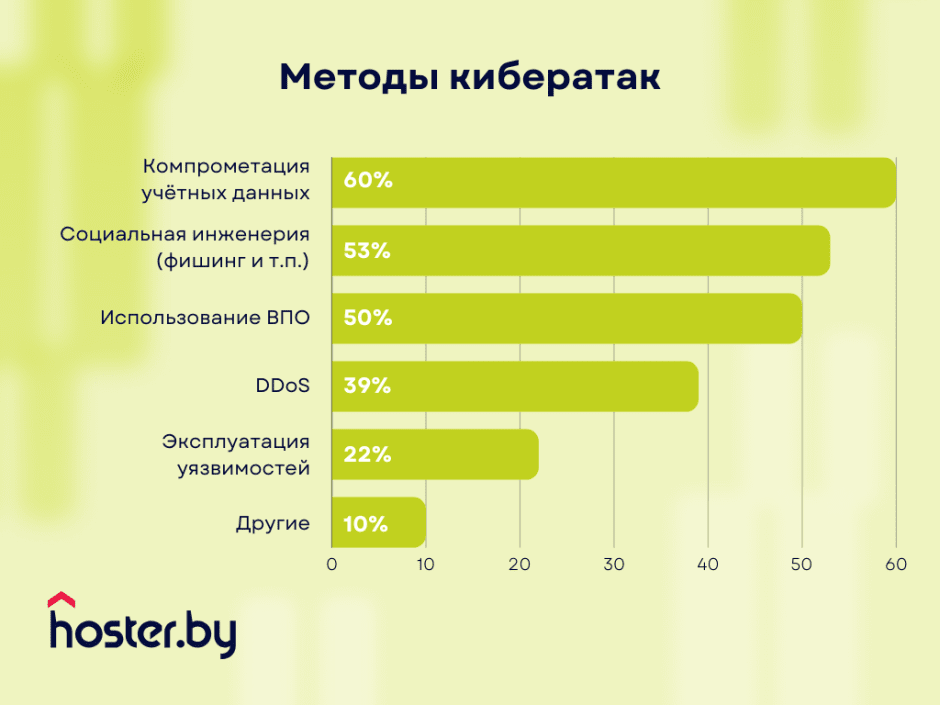

Как обычно происходят кибератаки? По данным центра кибербезопасности hoster.by в 60% случаев имеет место компрометация учетных данных: подбор паролей, их небезопасное хранение и т.д. Также чуть более половины атак так или иначе связаны с социальной инженерией и использованием вредоносного программного обеспечения. Очень часто мошенники комбинируют несколько методов — например, классическая связка "фишинг — вредоносное ПО", когда переход по ссылке провоцирует установку и запуск программы злоумышленников.

Центры кибербезопасности: какими они могут быть

SOC или центры кибербезопасности — не новое явление, но они стали часто всплывать в белорусской повестке дня. Существует национальный SOC, который состоит из целого ряда взаимодействующих организаций. Есть локальные центры, которые могут создаваться в рамках отдельной компании для защиты собственной инфраструктуры. Также есть понятие аттестованного SOC. В Беларуси лишь несколько организаций, включая hoster.by, имеют соответствующую аттестацию Оперативно-аналитического центра при Президенте РБ. Ряд государственных органов и организаций, определенных постановлением Совета Министров, вправе приобретать услуги по обеспечению кибербезопасности у таких центров.

Свой SOC или аутсорс: когда затраты оправданы

Создавать с нуля полноценный центр кибербезопасности — процесс сложный, дорогостоящий и редко оправданный. Первая большая проблема на этом пути — кадры. Специалисты в области информационной безопасности являются одними из самых дефицитных и востребованных. Причем как в Беларуси, так и во всем мире. Спрос на них уже намного превышает предложение, и ситуация вряд ли изменится в лучшую сторону в ближайшие годы.

Вторая важная составляющая — закупка специализированных программных средств защиты, их интеграция, поддержка, обновление. Также потребуется выстраивание процессов, которые в сфере информационной безопасности имеют критическое значение.

"В нашей команде работает 25 человек. Это аналитики, специалисты по мониторингу, группа реагирования и расследования инцидентов, специалисты по кибербезопасности, анализу защищенности и вредоносного программного обеспечения, — продолжает Антон Тростянко. — Кроме того, за годы работы мы накопили базу индикаторов компрометации или признаков самых разных типов атак и используем ее в ежедневной работе. Это уникальное преимущество, недоступное новичкам рынка или компаниям, которые строят собственный SOC. Плюс у нас есть соответствующая инфраструктура и стандарты предоставления услуг".

Таким образом, для абсолютного большинства онлайн-проектов оптимальным будет обращение за услугами в аттестованный центр кибербезопасности. Выстраивание собственного SOC имеет смысл для компаний, которые годами оказывали схожие услуги. А также для крупных организаций, где безопасность данных является критически важной и есть соответствующий бюджет. Например, для промышленных предприятий. Но даже они могут обратиться в аттестованный центр кибербезопасности, например, для помощи в расследовании киберпреступлений.

Если вы хотите узнать больше об услугах SOC, заявку на консультацию можно оставить по ссылке.

*Партнерский материал